FIDO2 - Eine Zukunft ohne Passwörter?

Passwörter gelten seit langem als Problem in der Informatik. Erfahren Sie, wie auch Ihr Unternehmen von «Passwordless» profitieren kann.

Dieser Beitrag wurde von Martin Schmidli für secnovum verfasst.

Montagmorgen, 8:00 Uhr. Ein Servicedesk Mitarbeitender ist am Telefon mit einem Endbenutzer. Der Betreffende war gerade in den Ferien und hat sein Passwort vergessen. Der Servicedesk Mitarbeitende übergibt das temporäre Passwort und unterstützt beim obligatorischen Passwort-Wechsel. Kurz nach dem Wechsel fällt ein Satz, der jeden Sicherheitsverantwortlichen nachts wachhält: «Schon wieder ein neues Passwort und dazu noch so lang. Warten Sie, das muss ich mir aufschreiben». Die Dunkelziffer ist gross, wir können nur erahnen, wie viele Post-its mit notierten Passwörtern unter den Tastaturen in Unternehmen kleben. Griffbereit für jeden, der sich auf das Konto des entsprechenden Mitarbeitenden Zugriff verschaffen will.

Aus diesem fiktiven, aber realitätsnahen Beispiel lassen sich diverse Schlüsse ziehen:

-

Der Einsatz von Passwörtern führt früher oder später zu Arbeit im Servicedesk eines Unternehmens. Sei es durch Vergessen eines Passwortes, mehrfachen Falsch-Eingaben und der daraus resultierenden Blockierung des Accounts. Oder bei der Unterstützung beim Wechsel bspw., wenn das Passwort nach 3 Monaten ausläuft. Dieser Aufwand resultiert in Kosten.

-

Die meisten Menschen mögen keine langen, komplexen Passwörter und haben Probleme damit, sich diese zu merken.

-

Wir können nicht steuern, wo Mitarbeitende das Passwort notieren. Es gibt heute Programme zur Erkennung, ob in digitalen Dateien ein Typ von sensitiven Informationen in unserem Fall Passwörter gespeichert wurden. Ob nun aber der Kollege das Passwort auf einen Block schreibt, haben wir direkt nicht unter Kontrolle. Dieses Verhalten könnten wir allenfalls durch Schulungen indirekt beeinflussen.

Die Lösung scheint offensichtlich. Wir lösen Passwörter ab und ersetzen diese mit modernen und sicheren Methoden. Nur wie sehen diese aus?

FIDO2 die moderne Authentifizierungsmethode

Eine der möglichen Technologien resp. Standards, die hier Abhilfe schaffen kann, heisst «FIDO». FIDO steht für «Fast IDentity Online» zu Deutsch «schnelle Identität bei digitalen Verbindungen». Der Standard wird von der FIDO-Allianz entwickelt. Mitglieder sind Branchengrössen, wie etwa Google und Microsoft, aber auch Vertreter aus der Finanzwelt mit Mastercard und Visa. Die aktuelle Version des Standards ist FIDO2. In den nachfolgenden Abschnitten sprechen wir von FIDO, meinen damit aber immer den neuen FIDO2 Standard.

Wie der Standard FIDO umgesetzt wird, ist abhängig vom Hersteller resp. dem Gerät. FIDO wird genutzt, damit sich ein User an einem Dienst bspw. an einer Webseite oder an einem Windows Gerät authentifizieren und damit einloggen kann.

Wenn wir von FIDO sprechen, dann sind sogenannte «FIDO Keys» gemeint, welche diesen Standard umsetzen. Diese Keys gibt es in etlichen Formen und erinnern an einen gewöhnlichen USB-Stick. Die Kosten variieren nach Hersteller und Sensoren. Preise liegen zwischen CHF 35.- bis CHF 100.-.

Einige Beispiele:

Yubico Bio, USB A Anschluss, Fingerprint Leser

Yubico Bio, USB A Anschluss, Fingerprint Leser

Yubico Yubikey 5Ci, USB C und Lighning (Apple)

Yubico Yubikey 5Ci, USB C und Lighning (Apple)

Feitian K33, Bluetooth

Feitian K33, Bluetooth

Der bekannteste Hersteller auf dem Markt aktuell ist Yubico. Die Auswahl an Produkten ist gross, für jedes Bedürfnis gibt es einen passenden Key. Die Geräte verfügen über eine Schnittstelle, um diese mit dem Gerät zu verbinden. Je nach Gerät hat man die Auswahl zwischen Keys mit USB-A, USB-C, Apple Lightning oder Bluetooth resp. NFC, wenn kein physikalischer Port vorhanden ist. Die Keys funktionieren nicht nur auf herkömmlichen Computern, sondern können auch bei Smartphones und Tablets verwendet werden.

Authentifizierung

Damit der Authentifizierungsmechanismus anschaulicher beschrieben werden kann, folgt nun ein praktisches Beispiel. Ziel soll es sein, dass sich Mitarbeitende bei den Microsoft-Online-Diensten wie bspw. portal.office.com oder Teams mittels FIDO Key einloggen kann.

Um sich an einem Dienst anzumelden, muss der Mitarbeitende den Key vorher dem Service bekannt machen. In diesem Beispiel registrieren wir einen Key bei Microsoft365 (M365).

Der Mitarbeitende loggt sich mit einem temporären Passwort auf der M365 Account Seite ein.

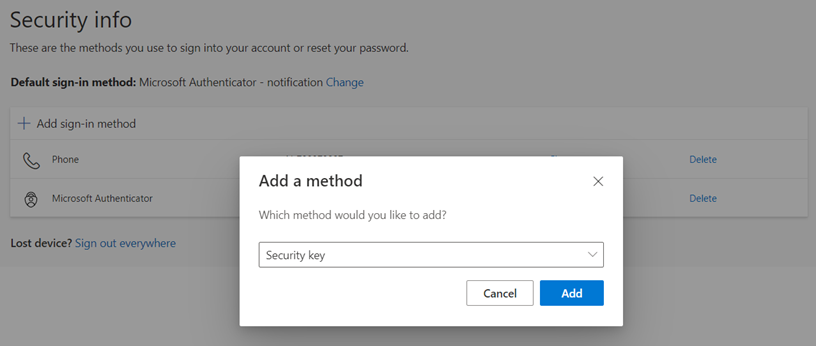

Die Person fügt den Key zu dessen Konto unter «Sicherheitsinformationen» hinzu.

Der Mitarbeitende steckt den Key am Gerät ein. Damit der Key gelesen werden kann, muss dieser vorher entsperrt werden. Der Mitarbeitende gibt den PIN zu seinem Key ein oder - je nach Modell - entsperrt diesen biometrisch mit dem Finger. Ist der FIDO Key «geöffnet», wird ein «Key Pair» generiert und der «Private Key» auf dem FIDO Key gespeichert.

Der Key steht nun beim nächsten Log-in zur Verfügung. Eine Eingabe der teils langen E-Mail-Adresse resp. Log-in-Namen entfällt, da auf dem Key die Identität verlinkt ist.

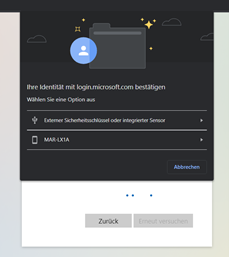

Wir wählen den Sicherheitsschlüssel

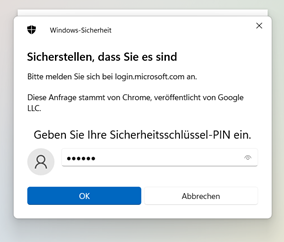

Wir wählen den Sicherheitsschlüssel geben unsere PIN ein,

geben unsere PIN ein,

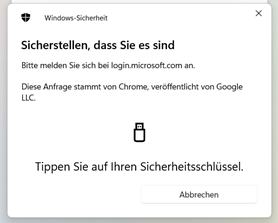

und tippen den Key an.

und tippen den Key an.

Damit wird sichergestellt, dass wir den Schlüssel physisch vor uns haben.

PIN oder Passwort

Ein PIN mag sich für den Endbenutzer anfühlen wie ein Passwort, bietet aber sicherheitstechnisch einige Vorteile. Die PIN ist an den Key gebunden. Ein Angreifender kann mit einem PIN nichts anfangen, solange er den Key nicht besitzt. Wenn der FIDO Key über einen Fingerabdruck-Leser verfügt, entfällt diese PIN. In diesem Fall werden die Biometrie-Daten für das Entsperren des Keys verwendet. Das Anmelden wird damit sehr rasch und sicher umgesetzt.

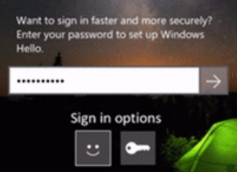

Windows Hello

Wollen Sie für Ihre Mitarbeitenden auf eine Passwort-lose Lösung umsteigen, müssen Sie nicht zwingend einen FIDO Key einsetzen. Microsoft selbst bietet für Windows Geräte mit Windows Hello, bereits eine Lösung an. Der Sicherheitschip «TPM» Trusted Platform Module übernimmt hier die Funktion des FIDO Keys und verwahrt den Private Key sicher. Mitarbeitende können sich am Gerät anschliessend mit Fingerprint, Kamera oder PIN einloggen.

Der Unterschied liegt hier im Detail. Windows Hello ist an das Gerät gebunden. Der eingerichtete PIN funktioniert dann nur auf diesem Gerät. Loggt sich der Mitarbeitende auf einem neuen Gerät ein, dann muss er Hello komplett neu einrichtet. Hier liegt der Vorteil klar bei den FIDO Keys, die Identity geht mit dem Stick mit und kann an mehreren Geräten eingesetzt werden. Zudem hat Windows ein Limit von 10 Konten, welche Windows Hello nutzen können.

Stellen Sie sich Schicht-Mitarbeitende in einem Krankenhaus vor. Hello ist hier keine Option, da das Limit schnell erreicht ist und der Mitarbeitende sehr viel Zeit verliert, wenn er sich immer neu registrieren muss. Hier liegt die Stärke beim FIDO Key.

Fazit

FIDO Keys haben definitiv einen Platz in einer Passwort-losen Zukunft. In Unternehmen oder Schulen, wo Mitarbeitende rasch oder häufig den Arbeitsplatz wechseln, macht deren Einsatz Sinn. Es erspart das manuelle Eintippen des Benutzernamens und die Freigabe mit PIN oder Fingerabdruck funktioniert flink. Passwörter können abgelöst und die Mitarbeiter-Akzeptanz gesteigert werden. Die Keys können sehr einfach in die Microsoft Welt eingebettet und für das Log-in am PC und Web-Apps verwendet werden.

Leider schreckt der Preis viele Kunden zuerst ab. Rechnet man aber nach, wie viel die Mitarbeiter-Betreuung bei Passwörtern an Zeit und damit Geld kostet, hat man dieses Investment in unserer Erfahrung schnell wieder reingeholt.

FIDO Keys haben aber dennoch einige Nachteile. Werden alte (legacy) Applikationen eingesetzt, welche zwingend ein AD-Passwort voraussetzen, kann der Key nicht verwendet werden. Werden solche Applikationen eingesetzt, kann ein Unternehmen nicht vollständig Passwort-los werden, der Benutzer kann aber den Key in Kombination mit einem Passwort verwenden. Ein bekanntes Beispiel, bei dem FIDO Keys nicht angewendet werden können, sind Remote Desktop Umgebungen. Applikationen, die bspw. Kerberos unterstützen, sollten erfahrungsgemäss mehrheitlich funktionieren. Die Liste der Applikationen muss vor der Einführung der Keys auf jeden Fall gründlich getestet und das geplante Einsatzgebiet vorher klar definiert werden.