secnovum: Netzwerkzonierung schafft sichere Schutzzonen.

Mit der Netzwerkzonierung richtet man Schutzzonen im Netzwerk durch Segmentierung ein. Die Segmentierung des Netzwerks ermöglicht es, den Schutzbedarf der verschiedenen Systeme adressieren zu können. Sensitive Systeme werden dabei in speziell gesicherte Netzwerkzonen ausgelagert. Der Zugriff wird eingeschränkt, womit das Eindringen in Systeme erschwert wird.

Dieser Beitrag wurde von Jonas Stalder für secnovum verfasst.

Doch, warum ist Netzwerkzonierung notwendig?

Ohne Ransomeware-Befall hätte es ein guter Tag werden können…

Es ist ein Dienstagmorgen, 10:30 Uhr, in einem Industrieunternehmen mit 1200 Mitarbeitern. Auf dem Fuhrplatz liefern Lastwagen grosse Kupferrollen für die Produktion an. Die Produktionsmaschinen arbeiten, ein paar Werksarbeiter überwachen den Betrieb. In den Büros herrscht geschäftiges Treiben und die Meetingräume sind voll. Ein Mitarbeiter der IT führt einen Wartungstechniker der Produktionsanlagen zu einer Maschine. Der Empfang ruft bei der IT an, es solle doch bitte jemand in den Meetingraum kommen und beim Einrichten des WLANs helfen. Die Sitzung sei wichtig. Kurz darauf beginnen die Telefone am Helpdesk zu klingen. Mehrere Mitarbeitende beschweren sich, sie hätten keinen Datenzugriff, die Spedition kann keinen Eingang verarbeiten und die Queues der Produktionsanlagen leeren sich, weil die Steuerrechner keine Daten mehr liefern. Ursache ist ein Ransomware-Befall, der sich quer durch das Netzwerk ausgebreitet hat. Noch unbekannt ist, woher der Befall gekommen ist und niemand weiss so genau, wie, ob und wo Schadensbegrenzung möglich ist und was im Worst Case passieren würde. Die Suche nach der Ursache beginnt fieberhaft, jedoch werden es vier problematische Wochen für das Unternehmen werden, mit einschneidenden Konsequenzen für das Geschäft. Später wird sich zeigen:

- Die Schuldzuweisung an den Techniker der Supportfirma, er hätte die Ransomware beim Verbinden seines Notebooks eingeschleppt, war nicht die Ursache.

- Die Phishing-Mail an den CFO war nur ein unpassender Scherz eines früheren Mitarbeitenden.

- Das WLAN im Sitzungszimmer terminierte tatsächlich im gleichen Netz wie die Produktionsanlagen und es wurde auch eine Verbindung auf einen C&C-Server (Command and Control) auf der Firewall festgestellt, die aber gleich blockiert werden konnte.

Nach langem Suchen und vielen Vermutungen wurde endlich die Ursache gefunden:

Eine Lerngruppe in einem Arbeitszimmer hatte private Notebooks ans Netz angeschlossen. Die beinahe antiken Produktionsanlagen verlangten eine veraltete Version des Fileshare-Protokolls SMB1, was den Fileserver für einen Exploit angreifbar machte. Von dort hatte sich die Malware über DCs ausgebreitet, dann mit weitreichenden Rechten auf diverse Systeme.

Welche Schwachstelle hat diesen Angriff möglich gemacht?

Was denken Sie? War es eine bekannte Lücke im SMB1-Protokoll, ein fehlender Patch, nachlässig entwickelte Produktionssysteme oder unverantwortliche Benutzer gewesen? Das vorgestellte Szenario ist lebensecht, lässt sich exakt so nachstellen und trifft auf so gut wie jedes Unternehmen in irgendeiner Form zu. Die Vielfalt der Systeme in einem Unternehmen und ihre Resilienz können durch die IT-Administration kaum beeinflusst werden, auch wenn dies wünschenswert wäre.

Folgende Analogie führt Sie vielleicht zur Lösung: Man nehme eine Produktionshalle ohne Wände und Türen und überlasse sie 400 Mitarbeitern inklusive Anlagen und Fuhrpark während vier Wochen lang als Arbeitsplatz. In kürzester Zeit würden Durchgänge überstellt, Sicherungen überlastet und Platz zur Mangelware werden. Es würden Personen auf dem Areal sein, die dort nichts zu suchen haben und Informationen das Unternehmen verlassen, genauso wie Rohwaren und Produkte. Richtig! Es fehlen Ordnung, Steuerung und Kontrolle. Genau daran hat es auch im oben genannten Scenario gehapert – ein grosses Netzwerk ohne Zonen, Barrieren oder Kontrollorganen. Jeder konnte sich mit dem Netzwerk verbinden und sich ungehindert bedienen.

Um dies zu verhindern, lassen sich auch in einem Unternehmensnetzwerk sprichwörtlich Türen und Wände einbauen, die Ordnung und Kontrolle ermöglichen. Aus einem grossen Netzwerk wird ein gut segmentiertes Netzwerk mit verschiedenen Schutzzonen. Dieser Gedanke bildet die Ausgangslage für das folgende Thema: «Netzwerkzonierung».

Warum braucht man Netzwerkzonierung?

Schutz von Systemen

In einem Unternehmen erfüllen verschiedene IT-Systeme unterschiedliche Zwecke. In der Regel sollte jeder Service einen Nutzen für das Business darstellen. Wie dieser aussieht, wie die Systeme beschaffen sind und welche Daten dabei verarbeitet werden, hängt stark von den Bedürfnissen und Geschäftsprozessen des Unternehmens ab. Während Produktionsanlagen eine lange Lebenszeit aufweisen und nur wenige, definierte Schnittstellen publizieren, richten sich Systeme für die Verkaufs-Unterstützung ständig nach neuen Anforderungen aus und werden einem breiten Publikum, teils sogar dem Internet, verfügbar gemacht. Die Segmentierung des Netzwerks ermöglicht es, den Schutzbedarf der verschiedenen Systeme adressieren zu können und allenfalls fehlende Resilienz gegenüber Fremdeinwirkung mutwilliger oder fahrlässiger Natur abzusichern. Sensitive Systeme werden dabei in speziell gesicherte Netzwerkzonen ausgelagert. Der Zugriff wird auf die nötigsten IPs und Ports eingeschränkt, was die Exposition von Schnittstellen stark reduziert.

Nachvollziehbarkeit / Logging

Es gestaltet sich technisch bedingt relativ schwierig, Netzwerkverkehr innerhalb eines Netzwerksegments zu analysieren, da bei den gängigen Technologien, hauptsächlich «Ethernet», die verschiedenen Systeme direkt miteinander kommunizieren. Schafft man allerdings unterschiedliche Netzwerkzonen und verbindet diese durch Router/Firewalls, lässt sich der Datenverkehr am Übergang protokollieren und aufzeichnen. Dies lässt sich am Beispiel eines Flughafens erklären. Innerhalb der verschiedenen Zonen (Ein-/Ausreise, Boarding, Duty-free, etc.) finden zwar keine Kontrollen statt, allerdings wird an den Übergängen wie beispielsweise bei der Gepäckaufgabe oder am Zoll verzeichnet, wer - wann - welche Zone überschritten hat.

Was muss man über Zonierung wissen?

Netzwerksegmente in Zonen gruppieren

«Segmentieren» kann als technischer Begriff verstanden werden, bei welchem das gesamte Netzwerk in einzelne Netzwerksegmente, also IP-Subnetze, unterteilt wird. Technisch und auch organisatorisch bedingt kann dies eine grosse Zahl Segmente ergeben, jedoch ist nicht für jedes einzeln eine Schutzbedarfs-Abklärung nötig. Netzwerksegmente lassen sich in Zonen mit einheitlichen Kriterien für den Schutzbedarf einteilen. Kriterien können zum Beispiel sein, ob die enthaltenen Systeme unmittelbar mit dem Internet verbunden sind, ob die Geräte direkt im Benutzerzugriff stehen oder ob im Segment sogar unkontrollierbare Fremdgeräte platziert werden können. Wichtig ist, dass alle Systeme innerhalb der Zone ähnliche Anforderungen an den Schutzbedarf stellen. Gradmesser und Taktgeber ist jenes System, welches die höchsten Anforderungen stellt.

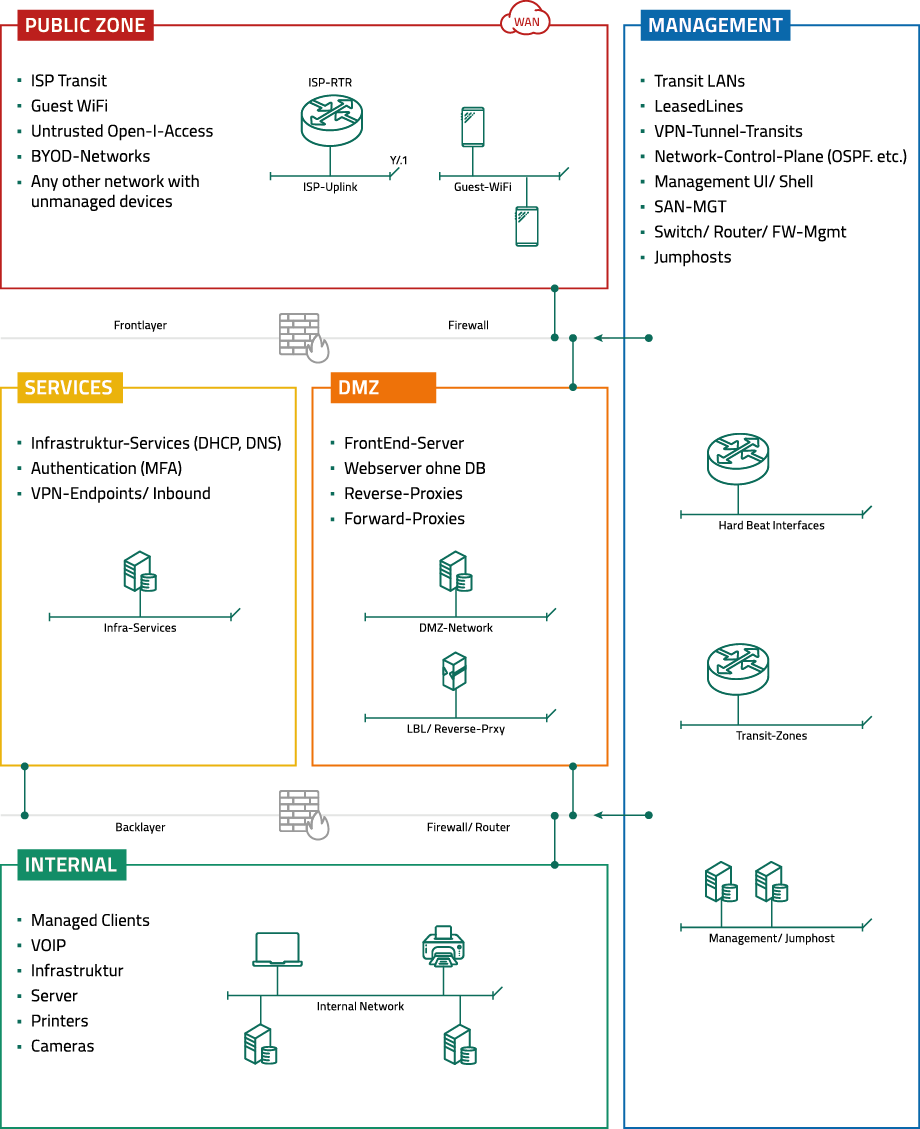

Zonentypen und Datenfluss

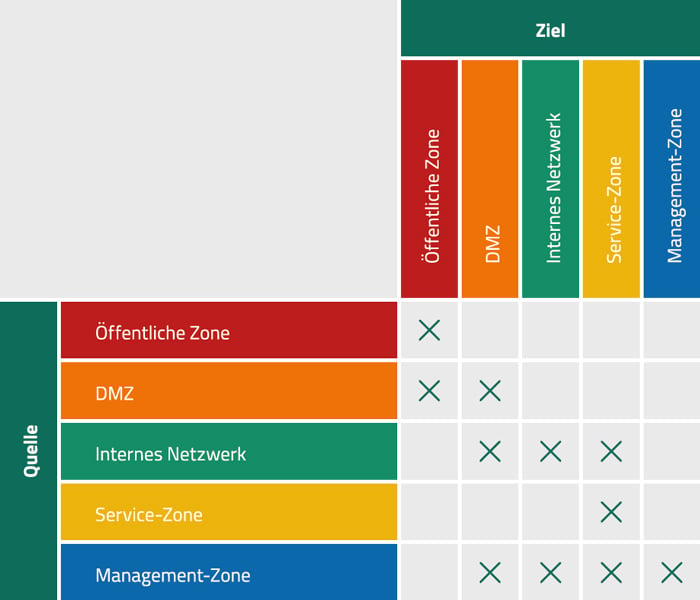

Zwar könnten sich die Zonen sehr individuell gestalten, aber in der Praxis bilden sich häufig die Stereotypen «Extern», «DMZ» (evtl. INT/EXT), «Servicezone», «Trusted Network» und «Management» mit in genannter Reihenfolge steigendem Schutzbedarf heraus. Dabei gelten zwei Regeln: Als erstes ist der Zugriff von Zonen mit tieferem Schutzbedarf in höher gelegene nicht (ohne Begründung und Freigabe) vorgesehen. Zweitens gilt für den Daten(ab)fluss genau das Gegenteilige: Im Sinne der Vertraulichkeit sollten Daten aus sensitiven Zonen nicht in weniger sensitive Zonen abfliessen. Unglücklicherweise ist es technisch bedingt zwar einfach Zugriffe einzuschränken, was in der Regel durch Firewalls bewerkstelligt wird. Eine verlässliche Kontrolle des Dateninhaltes ist allerdings eine eher schwer zu lösende Aufgabe, an welcher auch die vielgenannten DLP-Systeme im Einzelfall häufig scheitern. Aus diesem Grund sollte gut darauf geachtet werden, welche Daten von einem System abgefragt werden können und wie sich dies einschränken lässt.

Für die Visualisierung hat es sich bewährt, den Zonen Farben auf dem Farbenstrahl zuzuordnen, wobei Zonen mit tiefem Schutzbedarf (oder stark geschützten Systemen) auf der «langweiligen» roten Seite liegen, sensitive Zonen eher bei grün bis blau angesiedelt sind.

Lanes

Lanes sind ein eher organisatorisches Thema, das aber Einfluss auf die Verfügbarkeit der IT-Systeme hat. Damit sind eigenständige Umgebungen gemeint, welche einen gewissen Zweck in der Bereitstellungskette erfüllen. Zum Beispiel dienen Systeme in der DEV-Lane (Development) zur Entwicklung neuer Systeme. Die Systeme in TST (Test) und allenfalls ACC (Acceptance) sind repräsentativ zu PRD (Production) konfiguriert und dienen zum Testen resp. zur Freigabe von Änderungen in die Produktion. Lanes werden im Architekturdiagramm orthogonal zu den meist von oben nach unten verlaufenden Zonen dargestellt. Folglich können Lanes Systeme jeglicher Zonen enthalten, wobei sich dies in der Praxis meist auf dienstanbietende Systeme beschränkt. Management-Systeme sind eher selten über mehrere Lanes verteilt (für einen Monitoring-Server existiert selten ein Test-Monitoring-Server).

Schützen der Zonen

Nachdem die Netzwerksegmente gebildet und in Zonen eingeteilt sind, stellt sich die Frage, wie die Zonen geschützt werden. Dabei sollte nicht nur die «Zugangskontrolle», sprich der Übergang an der Firewall, in Betracht gezogen werden, sondern auch der Zugriff direkt auf das Medium, also Netzwerkports und WLAN-Zugänge. Im übertragenen Sinne: Die beste Tür schützt nicht, wenn die Wände aus Papier gefertigt sind. Die einzusetzenden Massnahmen richten sich dabei nach den Bedürfnissen der Geräte in der jeweiligen Zone. Jegliche Massnahmen zu erläutern, sprengt den Rahmen dieses Blogbeitrags. Die wichtigsten Stereotypen und Grundgedanken seien aber erwähnt:

«Trusted» Zonen: Sind Zonen, in welchen ausschliesslich verwaltete Geräte mit bekannter Konfiguration und bekanntem Gesundheitszustand zu finden sind. Ein Bespiel wäre ein gut geschütztes Client-Netz. Jener Zonentyp garantiert implizit, dass keine Gefahr für die Nutzer der Zone durch Fremdgeräte herrscht. Für Netzwerksegmente, welche Server/Services beinhalten, ist dies leicht zu garantieren. Die einzige Schnittstelle ist der Zonenübergang an der Firewall. Alle Systeme darin werden von Administratoren bereitgestellt und betrieben. Eine Herausforderung hingegen sind die Clientnetzwerksegmente. Einerseits sitzen hinter den Clients Benutzer, welche bei unzureichender Schutzkonfiguration aus Unwissenheit oder Absicht Unfug mit ihren Endgeräten betreiben können. Andererseits sind Netzwerkports und WLAN-Zugänge häufig Dritten (Kunden, Passanten, Lieferanten) oder sogar der Öffentlichkeit zugänglich. Für vertrauenswürdige Zonen gilt deshalb: Nebst einem durchdachten Firewall-Regelset ist auch der Zugriff auf das Netzwerk durch eine «Network Access Control»-Lösung zu implementieren. Damit sind die Übergänge geschützt. Innerhalb der Zone sollte auf allen Endgeräten eine Sicherheitskonfiguration (z. B. durch GPOs, Virenscanner, etc.) implementiert werden, welche die Zweckentfremdung der Endgeräte weitgehend unmöglich macht.

«DMZ»-Zonen: Sind Zonen, welche den Austausch mit dem Internet in kontrollierter Art und Weise ermöglichen, um Dienste wie E-Mail, Webzugang, Authentisierung (Federation), etc. bereitzustellen. Jene Zonen exponieren sich im Internet. Dabei sollte darauf geachtet werden, dass die Systeme darin weitest möglich auf Netzwerkebene geschützt sind, sprich, die Systeme stehen hinter einer Perimeter-Firewall, welche den Zugriff nur auf den nötigsten IPs und Ports erlaubt. Ein häufiges Missverständnis sei noch erwähnt: DMZs erlauben zwar den Zugriff aus dem Internet, jedoch ist zu keiner Zeit ein Zugriff direkt auf dem Medium (Einstecken eines Endgeräts) zu erlauben. Netzwerktechnisch handelt es sich um besonders gekapselte Zonen, in welchen keine Benutzerendgeräte anzutreffen sind. Die im besteht lediglich auf Netzwerkebene und durch eine Firewall.

«Management»-Zonen: Sie beinhalten ausschliesslich Systeme, welche zur Bereitstellung und Verwaltung der IT-Infrastruktur dienen und werden nur von privilegierten Administratoren genutzt. Die Systeme darin sollten stets als äusserst sensitiv betrachtet werden, da mit ihnen die Steuerung der IT-Infrastruktur möglich ist. Als Grundregel beim Erstellen der Zonenmatrix und beim Implementieren der Firewall-Regeln gilt: Aus Management-Zonen darf in verschiedene Zonen zugegriffen werden (Source), jedoch sind Zugriffe in Management-Zonen (Destination) weitestgehend zu vermeiden. Medienzugriff aus dem Access-Bereich ist strikt untersagt.

Abschätzen der benötigten Bandbreite

Das Thema soll nicht in der Tiefe behandelt werden, trotzdem seien einige Grundgedanken und Hinweise erwähnt. Das Netzwerk in Zonen aufzuteilen bedeutet technisch gesehen, dass sich die verschiedenen Kommunikationspartner nicht mehr «direkt» unterhalten können, sondern dies durch eine Firewall oder einen Router am Zonenübergang tun. Den Vorgang über verschiedene Netze hinweg zu kommunizieren wird «Routing» (OSI Layer 3) genannt und verlangt den beteiligten Netzwerkgeräten sehr viel mehr Rechenleistung ab als Kommunikation innerhalb des Netzwerks (Switching auf OSI Layer 2). Werden zusätzlich noch die Kontrollfunktionen einer Firewall angewandt, steigt die benötigte Rechenleistung nochmals erheblich. Beim Austausch kleiner Datenmengen (z. B. Webservices im Internet, E-Mail-Verkehr, etc.) fällt dies weniger ins Gewicht. Datenverkehr innerhalb des Unternehmens, z. B. beim Abrufen von Dateien auf einem Fileshare, können die Kapazität der eingesetzten Firewalls schnell übersteigen. Für eine rein architektonisch bedingte Zonierung des internen Netzwerks reichen allenfalls Layer3-Switches, welche keine Firewall-Funktionen anbieten.

Besteht trotzdem das Bedürfnis, Zonen abschotten zu wollen oder wird ein grosszügigeres Logging benötigt, sollten die eingesetzten Firewalls entsprechend leistungsstark ausgelegt sein.

Wie sollte man bei der Netzwerkzonierung vorgehen?

Was wären nun konkret die Schritte, welche für eine erfolgreiche Netzwerk-Zonierung angegangen werden müssten? Ziel wäre es, alle Geräte im Netzwerk zu finden, sie nach Schutzbedarf in Zonen einzuteilen, in Netzwerksegmente abzufüllen und jene Netzwerksegmente so zu verbinden, dass die Systeme vor Angriffen geschützt sind.

1. Organisatorisch inventarisieren

Als erstes wird ein Papier-Inventar mit allen Gerätetypen (Clients, Drucker, Server, VOIP, Zugangskontrolle, BYODs, etc.) erstellt. Dies gibt einen ersten Eindruck darüber, welche Systeme vorhanden sind und welche Art von Schutz die Systeme benötigen.

2. Technisches inventarisieren

Mittels geeigneter Werkzeuge (z. B. NMAP) wird ein Netzwerk-Scan durchgeführt, welcher die vorhandenen Endpunkte im Netz aufspürt. Erfahrungsgemäss werden Geräte gefunden, welche noch von der vorletzten Belegschaft in Betrieb genommen wurden und schon lange vergessen geraten sind. Ein Abgleich mit dem Papierinventar ergibt ein ganz gutes Bild des Netzwerks.

3. Zonenmatrix aufstellen

Für die Konfiguration von Firewall-Regeln braucht es immer Augenmass im individuellen Anwendungsfall, jedoch gelten als Ausgangslage dafür stets Grundsätze, die aus einer sog. Zonenmatrix abgeleitet werden. Einfach gesagt handelt es sich um eine Tabelle, in welcher jede Zone jeder anderen Zone gegenübersteht. Und zwar einmal als Quelle (zugreifende Zone) und einmal als Ziel (auf die Zone wird zugegriffen). Für jede Paarung wird grundsätzlich definiert, ob ein solcher Zugriff erlaubt ist. Wenn nicht, muss ein Konfigurationsbegehren speziell begründet und gerechtfertigt werden und sollte nur unter Auflagen freigegeben werden.

Beispiele aus der Praxis

Sind nun Zonen und Systeme im Netz bekannt, können die Geräte in sinnvoller Weise gruppiert werden. Z. B. jeweils Teilnetze pro Gebäude und Stockwerk für Clients, ohne den Datenverkehr dazwischen einzuschränken. Serversysteme mit internen Diensten gehörten tendenziell eher in die Trusted-Zone, in ein eigenes Netzsegment. DMZ-Services wie Forward- und Reverseproxies, Mailgateways etc. finden in einer DMZ Platz. Management von Hypervisor wie VMware vCenter oder Management-Oberflächen von Storage-Systemen werden in einer eigenen Management-Zone gekapselt und geschützt. Das Gäste-WLAN ist «rot», sprich in der externen Zone, ein gut geschütztes WLAN (z. B. mit Dot1X auf zertifikatsbasis) wäre «trusted».

Vorgehensstrategie (Erweiterung oder Migration)

Für die Migration gibt es für jeden Einzelfall Varianten. Technisch kann aber unterschieden werden, ob das bestehende Netzwerk mit Zonen ergänzt wird oder ob in eine neue Netzwerktopologie migriert wird. Im ersten Fall werden im aktuellen Netzwerk- und IP-Konzept fortlaufend Netze verkleinert und ausgelagert. Dabei werden Router und Firewalls an den richtigen Stellen zum aktuellen Netz hinzugefügt. Im zweiten Fall wird die alte und die neue Netzwerk-Architektur über eine Transitstrecke verbunden und die Systeme werden nach und nach verschoben.

Schrittweise migrieren

IP-Netzwerke haben eine wichtige Eigenschaft: Sie sind dafür gedacht, Systeme global zu verbinden. Dadurch funktioniert die Kommunikation auch dann, wenn Netzwerke nicht sauber homogen aus einem Guss konfiguriert wurden. Für die Migration hat dies einen entscheidenden Vorteil: Sie können die Systeme schrittweise, Segment für Segment, während des Betriebs wie oben beschrieben verschieben. Eine Anpassung der Netzwerkarchitektur ist einer der mit Abstand grössten Änderungen an der IT-Infrastruktur. Es gibt nur sehr wenige Fälle, in welchen sich eine Migration auf einen Schlag (Big Bang) durchführen lässt. Insbesondere in grossen Netzwerken ist piece-by-piece in der Regel die bessere Variante.