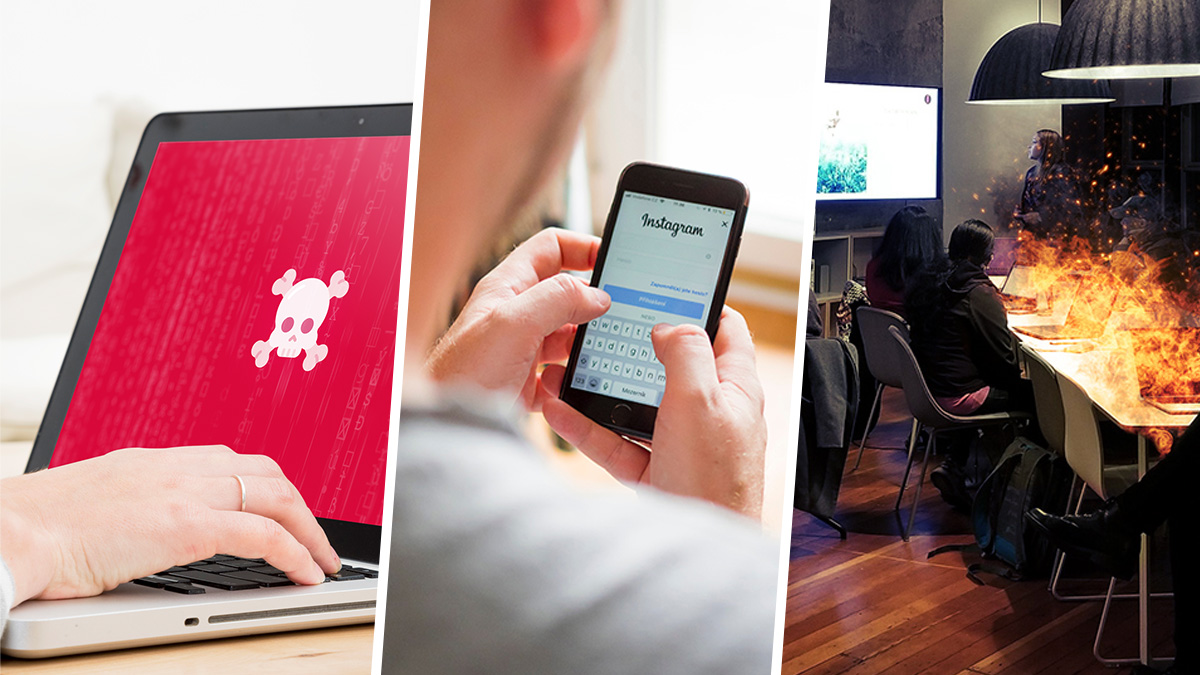

Top 3-Bedrohungen für die IT-Sicherheit bei KMU

Gemäss den Angaben des Bundesamtes für Statistik gibt es in der Schweiz ca. 600'000 Betriebe. 90% dieser Unternehmen haben weniger als 10 Angestellte, somit ein sogenanntes Mikro-Unternehmen. Etwa 43% aller Beschäftigten in der Schweiz arbeiten in KMU mit weniger als 50 Mitarbeitenden. Die Mikro-, kleine und mittlere Unternehmen kümmern sich vielfach weniger um Information Security Fragen, weil ihnen wenige Ressourcen zur Verfügung stehen und sie ihre Zeit für das Kerngeschäft aufwenden. Aus diesem Grund haben wir für KMU eine spezifische Zusammenstellung der wichtigsten Top 3-Bedrohungen erstellt, die in KMU-Betrieben die grössten Schäden verursachen.

Dieser Beitrag wurde von Carlos Rieder, Oliver Hirschi und Roland Pirtmann für secnovum verfasst.

Dabei gehe ich in diesem Artikel auf die konkreten Erfahrungen unserer Spezialisten der secnovum Partner ein oder greife auf Erfahrungen von deren Kunden mit Bedrohungen und grossen Schäden zu.

Hinweis: Diese Informationen gelten insbesondere für KMU Betriebe ohne besondere Exposition (z.B. grosse Gefahr der Spionage). Bei jeder Bedrohung wird kurz auch abgehandelt, wie KMU dieser Bedrohung begegnen können.

Bedrohung 1: Malware / Schadsoftware

Bei Malware spricht man von Software, die etwas macht, was den Interessen des Anwenders widerspricht. Die Ausprägung von Malware ist äusserst verschieden. So werden von Malware-ähnlichen Applikationen im geheimen Daten gesammelt. Andere Malware-Produkte verschlüsseln Daten (vielfach nur angeblich) und versuchen die Firmen anschliessend zu erpressen. Vielfach versuchen die Malware-Applikationen auch üblicherweise vorhandene Backups unbrauchbar zu machen, um ein einfaches Zurückspielen des Backups zu verhindern.

Emotet - die meist genutzte Krypto- oder Erpressungs-Trojaner Applikation

Aktuell bauen die meisten Krypto-, oder Erpressungstrojaner auf der Applikation Emotet auf. Emotet ist keine vollständige Malware, sondern nur der erste Teil einer Malware, die sich auf das Eindringen in fremde Systeme spezialisiert hat. Emotet kann mit verschiedenen Schadfunktionen kombiniert werden. Es sind üblicherweise auch andere Organisationen, die verschiedene Schadfunktionen schreiben. Damit wird die Aufklärung eines Malwarebefalls zusätzlich erschwert, da mehrere Firmen in die Malwareproduktion involviert sind.

Emotet wird heute vor allem im Zusammenhang mit gefälschten E-Mails verwendet. Dabei liest Emotet die Kontakte und die letzten E-Mails des Benutzers aus und versucht daraus unverdächtige E-Mails, die sich auf ein tatsächliches Ereignis stützen, zu konstruieren. Damit wird die Chance erhöht, dass der Benutzer ein Makro in einem Dokument startet oder auf einen Link im E-Mail klickt. Im Gegensatz zu früheren Schadsoftwaren sind die E-Mails auch sprachlich sehr gut aufgebaut, denn selbst sprachliche Besonderheiten des Anwenders werden kopiert.

Es gibt viele andere Schadsoftware, was es immer schwieriger macht, die Schadsoftware wirksam zu bekämpfen. Insgesamt hat sich die Bedrohung, dass man eine Schadsoftware einfängt, in letzter Zeit massiv erhöht.

Abwehr von Malware

Es werden immer die gleichen Massnahmen in verschiedenen Berichten genannt, die eigentlich recht effektiv sind. In KMU werden aus Effizienz- oder Kostengründen einzelne dieser Massnahmen leider immer noch nicht seriös durchgeführt. Viele unterschätzen, dass die Massnahmen in Zusammenarbeit mit dem IT-Provider umgesetzt werden.

- Stellen Sie sicher, dass alle Sicherheitsupdates eingespielt werden und möglichst aktuelle Versionen von Applikationsprogrammen verwendet werden. Stellen sie dies insbesondere auch bei Nicht-Microsoftprodukten sicher. Bei Microsoft-Produkten hat sich der Einsatz von WSUS-Installationen sehr bewährt.

- Stellen Sie sicher, dass ein gutes Antimalware-Produkt eingesetzt wird. Dieses muss heute sehr häufig aktualisiert werden.

- Stellen sie ein gutes Backup sicher. Es ist insbesondere darauf zu achten, dass eine Malware den Backup nicht überschreiben kann. Sicher sind auf jeden Fall Offline-Backups.

- Stellen Sie sicher, dass mit Administrationsrechten keine E-Mails bearbeitet werden können und nicht gesurft werden kann.

- Stellen Sie sicher, dass Anhänge auch von bekannten Absendern nicht einfach geöffnet werden können. Es ist praktisch nie notwendig, dass die Makros erlaubt werden müssen. Klicken Sie auch keinen Link in E-Mails an, die Sie nicht erwarten. Bei Unsicherheiten muss dem Benutzer effizient geholfen werden. Ein guter Administrator sieht bei einem E-Mail sofort, ob es gefälscht ist.

Falls trotzdem der Verdacht besteht, dass eine Malware eingefangen wurde, ist schnellstmöglich der IT-Provider zu benachrichtigen.

Bedrohung 2: Identitätsdiebstahl

Beim Identitätsdiebstahl werden Identitätsinformationen einer Person (E-Mail-Adresse, Benutzername, Passwort etc.) gestohlen. Die entwendeten Identitäten werden sehr oft für weiterführende Social Engineering Angriffe (z.B. CEO Fraud) eingesetzt.

Primär sind zwei verschiedene Arten zu unterscheiden, wie Angreifer in den Besitz einer Identität kommen können. Einerseits können sie durch das Hacken von Online-Dienstleistern die dort gespeicherten Identitäten entwenden und andererseits durch Phishing beim Opfer selbst.

Hacken von Online-Diensten

Durch das Hacken von Online-Diensten (z.B. LinkedIn, Dropbox) können Angreifer auf einen Schlag an Tausende oder Millionen Identitäten gelangen. Seriöse Anbieter speichern das Passwort zwar nicht in Klartext, werden aber unsichere Passwörter verwendet, ist es oft ein Kinderspiel diese zu knacken.

Auf der kostenlosen Plattform «Have I Been Pwned» können Sie herausfinden, ob Ihre Login-Daten zu einem Online-Konto kompromittiert oder bei einer Datenpanne veröffentlicht wurden.

Phishing

Beim Phishing versuchen Angreifer das Opfer direkt dazu zu bringen, ihm persönliche Informationen wie E-Mail-Adresse, Benutzername und/oder Passwort etc. preiszugeben. Dabei nutzen die Angreifer Malware oder täuschen bereits falsche Identitäten vor und versuchen so die Gutgläubigkeit der Oper auszunutzen.

Schützen Sie sich und Ihr Unternehmen vor Identitätsdiebstahl, indem Sie Ihre Mitarbeitenden sensibilisieren:

- Nur Informationen von sich veröffentlichen, welche auch einem wildfremden Menschen auf der Strasse anvertraut würden.

- Verwendung von unterschiedlicher und sicherer Passwörter für jeden Dienst (mind. 10 Zeichen, bestehend aus Ziffern, Gross- und Kleinbuchstaben sowie Sonderzeichen).

- Gesunder Menschenverstand: Bei ungewöhnlichen oder zweifelhaften Kontaktaufnahmen keine Information preisgeben, auf keine Links klicken und keine Anweisungen befolgen, auch wenn Druck ausgeübt wird.

Setzen Sie im Unternehmen und bei der Nutzung von Online-Diensten zudem nach Möglichkeit die Zwei-Faktor-Authentifizierung ein. Diese sorgt zusätzlich zu sicheren Passwörtern für noch mehr Sicherheit.

Weiterführende Informationen zum Thema Phishing und Sichere Passwörter finden sich auf «eBanking – aber sicher!».

Bedrohung 3: Unvorbereitet auf Krisen

100%ige Sicherheit gibt es bekanntlich nicht. Somit besteht immer die Möglichkeit, dass das Unternehmen trotz aller getroffener Schutzmassnahmen Opfer eines Vorfalls wird. Mit einer angepassten Notfallplanung kann aber das Schadensausmass deutlich reduziert werden. Die Notfallplanung hat das Ziel, mittels vorbereiteter Szenarien im Ereignisfall einen grösseren Handlungsspielraum zu erhalten und somit den Schadensverlauf positiv zu beeinflussen.

Typische, durch die Notfallplanung abgedeckte Szenarien sind:

- Datenabfluss, allenfalls mit Datenschutzverletzung

- Malware-Befall mit Erpressung

- Ausfall Serverraum (Feuer, Wasser usw.)

- Ausfall des gesamten IT-Teams

Die Notfallplanung sollte folgende Themen abdecken:

- Alarmorganisation: Wer ist Mitglied des Notfallstabs? Wie wird alarmiert? Wer leitet den Notfallstab (nicht der CEO, dieser hat andere Aufgaben), Kontaktlisten der Stabsmitglieder und relevanten externen Supportern/Lieferanten?

- Vorbehaltene Entschlüsse zu den definierten Szenarien:

- Massnahmen zur Schadensbegrenzung (z.B. Isolieren, Ersatzgeräte an Lager, Ersatzstandorte definiert und vorbereitet, Dokumentation offline verfügbar, Vorgehen beim Wiedereinspielen der Daten, Wiederanlaufpläne mit Prioritäten usw.).

- Kommunikation gegenüber den Mitarbeitenden, den Kunden, den Regulatoren, den Medien.

Um die Funktionalität der Notfallplanung zu überprüfen sind regelmässig, z.B. jährlich Notfallübungen durchzuführen. Die Übungsresultate sind der Geschäftsleitung zu unterbreiten und allfällig erkannte Mängel zu beheben