Social Engineering – Wie gehen Cyberkriminelle vor? (Teil 1)

Risiko von Social Engineering

Dieser Beitrag wurde von Philipp Zihler für secnovum verfasst.

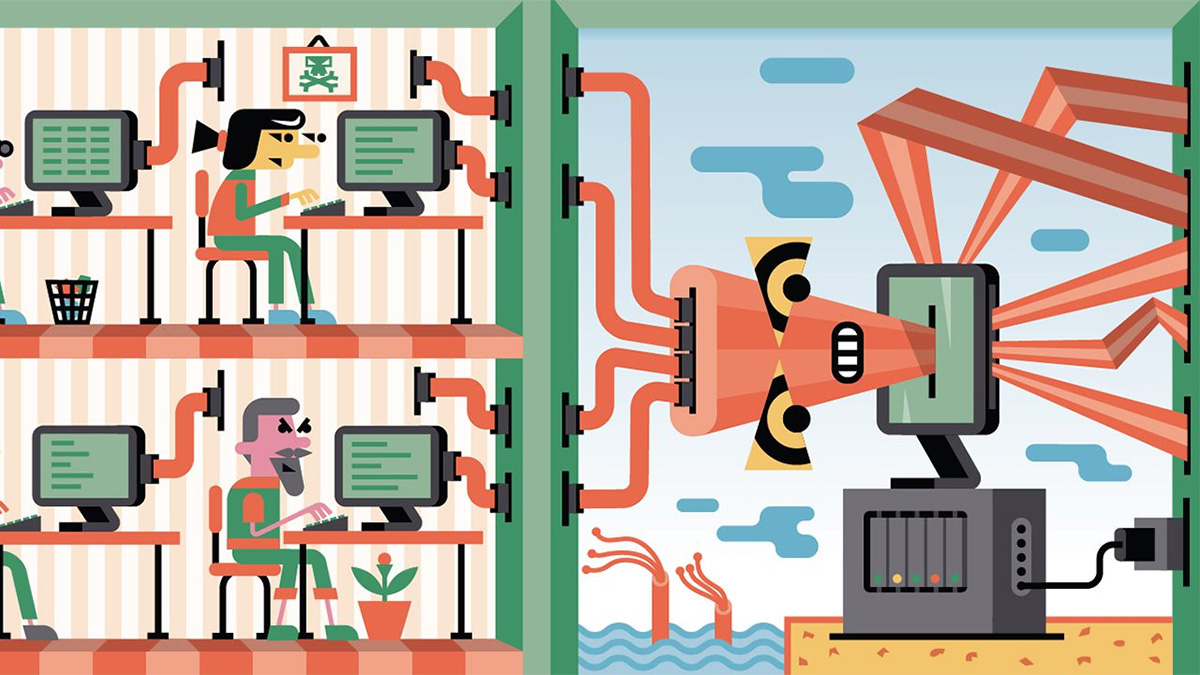

Vorgehensweise der Cyberkriminellen

Die aktuelle Vorgehensweise der Cyberkriminellen besteht aus mehreren Schritten.

-

In einer ersten Phase werden die Unternehmen mittels zugestellten, manipulierten E-Mails kontaktiert.

-

Hierbei sollen die Empfänger der E-Mails dazu gebracht werden, einem Link innerhalb der E-Mail zu folgen oder einen Dateianhang zu öffnen.

-

Sobald dies geschehen ist, werden von den Cyberkriminellen die Zugänge ins Netzwerk etabliert.

-

Solche aktiven Zugänge in kompromittierte Firmennetze werden dann in den Foren des Darknets weiterverkauft.

-

In einem nächsten Schritt kaufen sich andere Gruppierungen von Cyberkriminellen solche Zugänge und sammeln sich die Informationen aus den kompromittierten Firmennetzen.

-

Mit den gewonnenen Informationen bereiten sie dann den Angriff vor, welcher den operativen Betrieb des ganzen Unternehmens lahmlegen soll.

Es werden also gezielt diejenigen Systeme verschlüsselt, welche für ein KMU unabdingbar sind.

Mit dieser Vorgehensweise ist es möglich, hohe Geldforderungen zu stellen und Unternehmen dazu zu bringen, diesen Forderungen nachzukommen. Es stellt sich also die Frage, wie solche Angriffe zum Kompromittieren eines Netzwerks immer wieder erfolgreich verlaufen können. Die einfache Antwort dazu ist: Social Engineering.

Social Engineering als Ausgangslage für Cyberkriminalität

Social Engineering nutzt Techniken der Verkaufspsychologie

- Schockieren und Steuern

- Das Geben und Nehmen Prinzip

- Prinzip der sozialen Bewährtheit

- Ausnutzen der Sympathie oder Autorität

- Erfolgsrezept der Knappheit

- Ausnutzen von konsistenten Verhaltensweisen

Wie kann ein KMU Social Engineering Angriffe verhindern?

- Trau, schau, wem!: Verhalten Sie sich stets wachsam, wenn Sie kontaktiert werden, sei es per E-Mail, über WhatsApp, per SMS oder per Telefon.

- Erst denken, dann klicken: Überlegen Sie sich immer, ob eine Anfrage plausibel ist. Öffnen Sie Links oder Anhänge bei E-Mails nur, wenn die Anfragen von einer vertrauenswürdigen Quelle stammen und sich der Inhalt mit dem erwarteten geschäftlichen Kontext deckt.

- Meldung bei Verdacht: Melden Sie verdächtige Nachrichten wie beispielsweise Phishing Mails einer internen Stelle, damit andere Empfänger bei Bedarf frühzeitig gewarnt werden können.

- Verifikation / Rückruf: Kontaktieren Sie im Zweifelsfall den Absender über einen unabhängigen Kanal, beispielsweise per Telefon, wobei Sie die Informationen aus ihrem eigenen Telefonverzeichnis entnehmen.

- Kühlen Kopf bewahren: Lassen Sie sich bei einer Anfrage niemals unter Druck setzen.

Das Vier-Augen-Prinzip nutzen!

Wird für das Erfassen oder für das Ändern von Zahlungsaufträgen stets ein Vier-Augen-Prinzip vorausgesetzt?

- Über welche Personen und über welche sicheren Mechanismen können neue Zahlungen erfasst werden?

- Wie ist der Prozess zum Ändern der Kreditoren-Daten (insbesondere bei Kreditoren mit grosser Tragweite) ausgelegt?

- Werden bei einem Zahlungslauf die grössten Zahlungspositionen nochmal von einer unabhängigen Stelle geprüft und freigegeben?