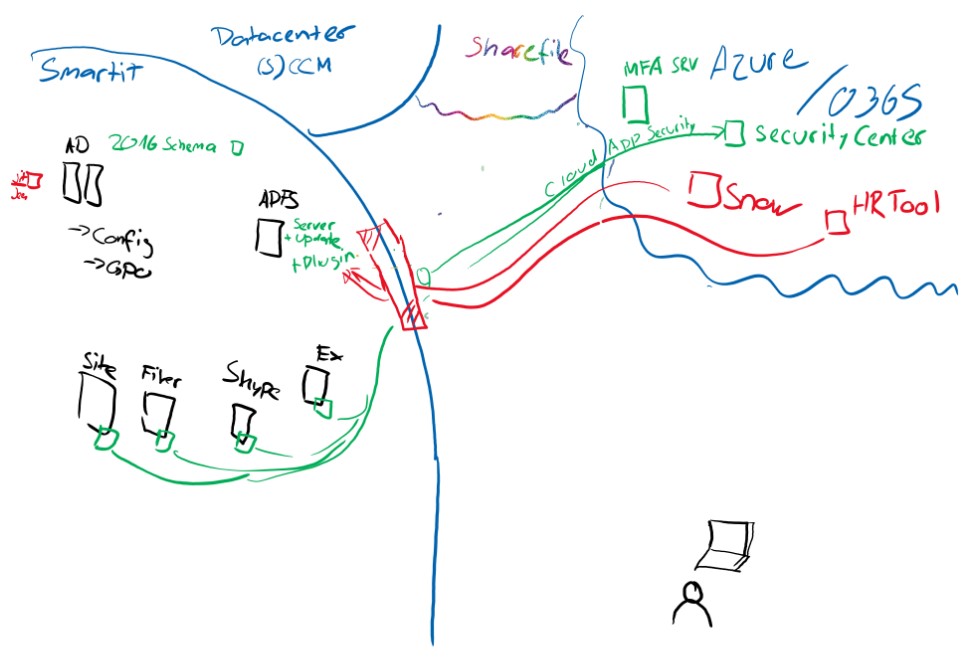

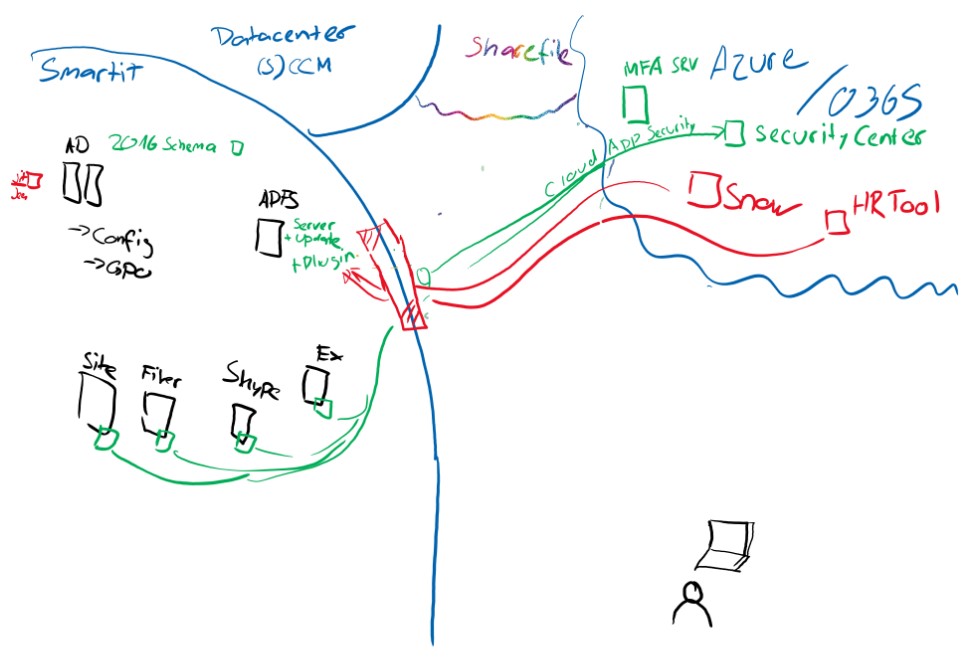

Identity + Access im hybriden Umfeld mit Azure

Der Schutz der digitalen Identität im Umfeld von Cloud-Diensten, in Kombination mit der IT-Infrastruktur, kann zur Herausforderungen im Unternehmen werden. Dabei ist meist unklar wo welche Einstellungen gemacht werden müssen, um einen korrekten Schutz der digitalen Identität zu gewährleisten.

Vor ungefähr einem Jahr hat Microsoft damit begonnen, Schritt für Schritt die Multifaktor- und Identity- Management Lösungen von Cloud Services zu konsolidieren. Bisher waren Einstellungen in Office 365, Azure Active Directory, Azure Portal und im hybriden Fall ADFS notwendig, um flächendeckend einen erweiterten Schutz zu gewährleisten. Diese Einstellungen sind neu in Azure Active Directory konsolidiert und sollten je nach Bedürfnis auch nur dort eingestellt werden. Egal ob hybrid oder rein aus der Cloud.

Die wichtigste Frage ist jedoch immer noch: wo werden die entsprechenden Einstellungen gemacht? Diese Frage lässt sich so beantworten: Dort wo sie gebraucht werden.

Sicherheit vs. Usability

Möchte ich mit der Aktion meine lokalen, von mir verwalteten Clients schützen, so wird diese Einstellung immer noch lokal mittels Intune, System Center Configuration Manager oder Group Policy konfiguriert. Der Handlungsbereich dieses Two-Factors ist dadurch aber auf diese lokale Ebene beschränkt. Das selbe Prinzip gilt auch für meine Cloud Ressourcen auf Azure oder Office 365. Da diese durch Azure Active Directory mit den nötigen Identitäts-Merkmalen versorgt werden, gelten hier auch die Regeln der Cloud. Meine Identität und Daten sind dabei immer im Zwiespalt zwischen Benutzerfreundlichkeit und Sicherheit. Die Sicherheit wird durch die neuste Generation von Arbeitnehmenden herausgefordert. Wenn wir zu unflexibel reagieren, werden Schatten-IT‘s und unter der Hand gehandelte Adminrechte schnell zur Normalität.

Möchte ich mit der Aktion meine lokalen, von mir verwalteten Clients schützen, so wird diese Einstellung immer noch lokal mittels Intune, System Center Configuration Manager oder Group Policy konfiguriert. Der Handlungsbereich dieses Two-Factors ist dadurch aber auf diese lokale Ebene beschränkt. Das selbe Prinzip gilt auch für meine Cloud Ressourcen auf Azure oder Office 365. Da diese durch Azure Active Directory mit den nötigen Identitäts-Merkmalen versorgt werden, gelten hier auch die Regeln der Cloud. Meine Identität und Daten sind dabei immer im Zwiespalt zwischen Benutzerfreundlichkeit und Sicherheit. Die Sicherheit wird durch die neuste Generation von Arbeitnehmenden herausgefordert. Wenn wir zu unflexibel reagieren, werden Schatten-IT‘s und unter der Hand gehandelte Adminrechte schnell zur Normalität.

Multifaktor auf dem Endgerät

Ein zweiter Faktor zum bestehenden Passwort, ein Fingerprint oder sogar eine FaceID ist auf jeden Fall hilfreich um den Geräteschutz zu verbessern. Die Azure Booster Group hat dies getestet und ist anhand von Kundenanforderungen zum Schluss gekommen, dass sich derzeit für mobile Geräte im KMU Umfeld meist nur Mobiltelefon oder NFC / Bluetooth Beacons eignen. Die Verwendung von USB Sticks ist auch möglich, jedoch besteht hier durch den Mangel an USB Ports bei Notebooks wieder das Problem der schlechten Usability für den Endbenutzer. Mit aktiviertem ADFS ist es für mich möglich, auch die Authentication Ticket Vergabe zusätzlich abzusichern. Ist es jedoch am Schluss wirklich der ADFS Server welcher, beispielsweise gegenüber Office 365 SharePoint, den Multifaktor auslöst?

Ein zweiter Faktor zum bestehenden Passwort, ein Fingerprint oder sogar eine FaceID ist auf jeden Fall hilfreich um den Geräteschutz zu verbessern. Die Azure Booster Group hat dies getestet und ist anhand von Kundenanforderungen zum Schluss gekommen, dass sich derzeit für mobile Geräte im KMU Umfeld meist nur Mobiltelefon oder NFC / Bluetooth Beacons eignen. Die Verwendung von USB Sticks ist auch möglich, jedoch besteht hier durch den Mangel an USB Ports bei Notebooks wieder das Problem der schlechten Usability für den Endbenutzer. Mit aktiviertem ADFS ist es für mich möglich, auch die Authentication Ticket Vergabe zusätzlich abzusichern. Ist es jedoch am Schluss wirklich der ADFS Server welcher, beispielsweise gegenüber Office 365 SharePoint, den Multifaktor auslöst?

Conditional Access als Usability Lösung

«Nein» ist die korrekte Antwort auf diese Frage. Da der Authentication Request durch die Cloud ausgelöst wird, ist die entsprechende Entscheidungs-Instanz ebenfalls die Cloud. MFA Konfigurationen müssen also in diesem Fall immer auf dem Office 365 oder im Azure Active Directory gemacht werden.

Werden diese beiden Lösungen gegenübergestellt, so ist auch hier wieder die Usability das Zünglein an der Waage. Funktionell sind die Konfigurationsmöglichkeiten zwischen Azure AD und Office 365 sehr unterschiedlich. Während mit Office 365 nur ein erlauben / erzwingen von MFA Authentifizierung möglich ist, kommen mit Azure Active Directory auch Anwendungsformen mit vertrauenswürdigen Geräten (Trusted Devices), Standorterkennung (geografisch oder IP Zonen basierend) mit den entsprechenden Limitationen auf die entsprechende App hinzu. Conditional Access ist hier das Schlagwort für effektiven Schutz meiner Identität in Zusammenhang mit Cloud Services & On Premise.

«Nein» ist die korrekte Antwort auf diese Frage. Da der Authentication Request durch die Cloud ausgelöst wird, ist die entsprechende Entscheidungs-Instanz ebenfalls die Cloud. MFA Konfigurationen müssen also in diesem Fall immer auf dem Office 365 oder im Azure Active Directory gemacht werden.

Werden diese beiden Lösungen gegenübergestellt, so ist auch hier wieder die Usability das Zünglein an der Waage. Funktionell sind die Konfigurationsmöglichkeiten zwischen Azure AD und Office 365 sehr unterschiedlich. Während mit Office 365 nur ein erlauben / erzwingen von MFA Authentifizierung möglich ist, kommen mit Azure Active Directory auch Anwendungsformen mit vertrauenswürdigen Geräten (Trusted Devices), Standorterkennung (geografisch oder IP Zonen basierend) mit den entsprechenden Limitationen auf die entsprechende App hinzu. Conditional Access ist hier das Schlagwort für effektiven Schutz meiner Identität in Zusammenhang mit Cloud Services & On Premise.

Alles Cloud oder was?

«Wenn diese Cloud Services so gut sind und sich alles so toll anhört, dann verschiebe ich doch gleich alles in die Cloud!“. Diese Aussage haben wir schon oft gehört. Nach gründlichen Tests empfehlen wir dies nicht. Denn grundsätzlich sollten wir mit unserer verknüpften Cloud Identität immer nur von einem Ort aus verifiziert werden können, nämlich von der eigenen Infrastruktur. Egal ob diese Identity Lösung im eigenen Datacenter oder beim Partner steht, Sie haben die Kontrolle und das effektive Passwort verlässt das Unternehmen nicht einfach so (egal ob Hash / oder Hash vom Hash). Mit ADFS erreichen Sie genau dies mit dem Komfort eines wirklichen SingleSignOn. Die Cloud und Azure Active Directory bereichern dabei die IT Applikationslandschaft mit etlichen Funktionen und den zusätzlich nötigen Schutzmassnahmen, welche Daten in der Cloud brauchen.

«Wenn diese Cloud Services so gut sind und sich alles so toll anhört, dann verschiebe ich doch gleich alles in die Cloud!“. Diese Aussage haben wir schon oft gehört. Nach gründlichen Tests empfehlen wir dies nicht. Denn grundsätzlich sollten wir mit unserer verknüpften Cloud Identität immer nur von einem Ort aus verifiziert werden können, nämlich von der eigenen Infrastruktur. Egal ob diese Identity Lösung im eigenen Datacenter oder beim Partner steht, Sie haben die Kontrolle und das effektive Passwort verlässt das Unternehmen nicht einfach so (egal ob Hash / oder Hash vom Hash). Mit ADFS erreichen Sie genau dies mit dem Komfort eines wirklichen SingleSignOn. Die Cloud und Azure Active Directory bereichern dabei die IT Applikationslandschaft mit etlichen Funktionen und den zusätzlich nötigen Schutzmassnahmen, welche Daten in der Cloud brauchen.

Alle grundsätzlich möglichen Konfigurationen und Schritte für die Etablierung einer vollumfänglichen SecondFactor Authentication Lösung mit ADFS / Azure AD und Conditional Access aufzuzählen, würde wohl den Rahmen sprengen. Jedoch ist die Usability und Sicherheit von Cloud Daten ein wichtiges Thema, über welches jedes Unternehmen aktiv nachdenken sollte um modernes und unabhängiges Arbeiten zu gewähren.

Mehr zum Thema ADFS und den Ablauf der Authentication erfahren Sie im Video mit unserem Hansruedi Brunner.

Wie SmartIT sich mit Innovationen rund um Azure auseinandersetzt, erfahren Sie hier.